مهندسان تراشه ای با انرژی کمتر می سازند که می تواند از استخراج اطلاعات پنهان از دستگاه هوشمند توسط هکرها جلوگیری کند.

یک بیمار حمله قلبی که اخیراً از بیمارستان مرخص شده است، از ساعت هوشمند برای نظارت بر سیگنال های الکتروکاردیوگرام خود استفاده می کند. ساعت هوشمند ممکن است ایمن به نظر برسد، اما شبکه عصبی که اطلاعات سلامتی را پردازش میکند، از دادههای خصوصی استفاده میکند که همچنان میتواند توسط یک عامل مخرب از طریق یک حمله کانال جانبی سرقت شود.

یک حمله کانال جانبی به دنبال جمع آوری اطلاعات مخفی با بهره برداری غیر مستقیم از یک سیستم یا سخت افزار آن است. در یکی از انواع حملات کانال جانبی، یک هکر باهوش میتواند نوسانات مصرف برق دستگاه را در زمانی که شبکه عصبی برای استخراج اطلاعات محافظت شده از دستگاه “نشت میکند” کنترل کند.

در فیلمها، وقتی مردم میخواهند گاوصندوقهای قفل شده را باز کنند، هنگام چرخاندن قفل به صدای کلیک گوش میدهند. این نشان می دهد که احتمالاً چرخاندن قفل در این جهت به آنها کمک می کند تا ادامه دهند. این همان حمله کانال جانبی است. Saurav Maji، دانشجوی فارغ التحصیل در بخش مهندسی برق و علوم کامپیوتر MIT (EECS) و نویسنده اصلی مقاله ای که به این موضوع می پردازد، می گوید:

این روش فقط از اطلاعات ناخواسته استفاده می کند و از آن برای پیش بینی آنچه در داخل دستگاه می گذرد استفاده می نماید.

روشهای فعلی که میتوانند از برخی حملات کانال جانبی جلوگیری کنند، بسیار پرمصرف هستند، بنابراین اغلب برای دستگاههای اینترنت اشیا (IoT) مانند ساعتهای هوشمند، که به محاسبات کممصرف متکی هستند، امکانپذیر نیستند.

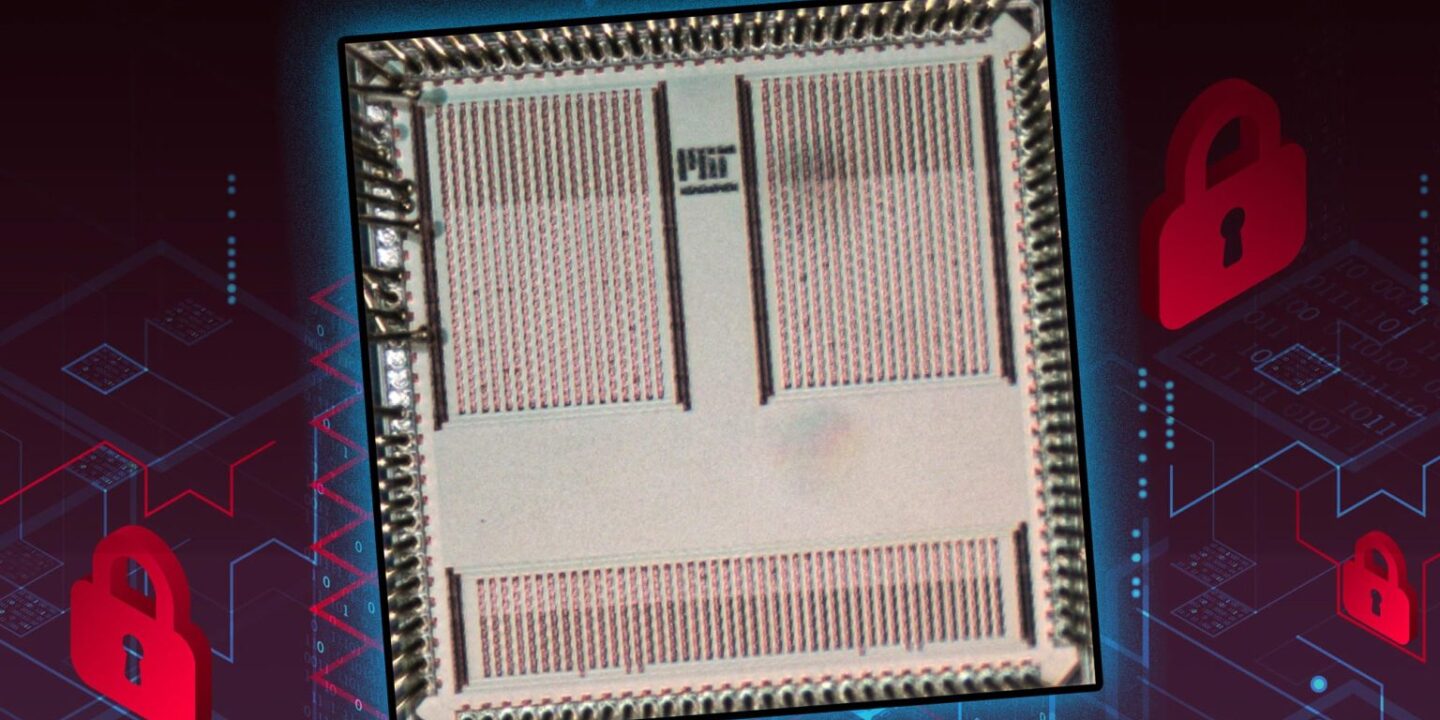

اکنون، Maji و همکارانش یک تراشه مدار مجتمع ساخته اند که می تواند در برابر حملات کانال جانبی با قدرت دفاع کند و در عین حال انرژی بسیار کمتری نسبت به تکنیک امنیتی رایج مصرف می کند. این تراشه، می تواند در ساعت هوشمند، تلفن هوشمند یا تبلت گنجانده شود تا محاسبات یادگیری ماشینی ایمن را بر روی مقادیر حسگر انجام دهد.

Maji میگوید:

هدف این پروژه ساخت مدار یکپارچهای است که یادگیری ماشینی را روی لبه انجام میدهد، به طوری که همچنان کم مصرف باشد اما بتواند در برابر این حملات کانال جانبی محافظت کند تا حریم خصوصی این مدلها را از دست ندهیم.

آنانتا چاندراکاسان، رئیس دانشکده مهندسی MIT، استاد مهندسی برق و علوم کامپیوتر وانوار بوش، و نویسنده ارشد مقاله می گوید:

مردم توجه زیادی به امنیت این الگوریتمهای یادگیری ماشینی نکردهاند و این سختافزار پیشنهادی به طور موثری به این فضا میپردازد

نویسندگان همکار عبارتند از Utsav Banerjee، دانشجوی سابق کارشناسی ارشد EECS که اکنون استادیار دپارتمان مهندسی سیستم های الکترونیکی در انستیتوی علوم هند است، و ساموئل فولر، دانشمند مهمان MIT و محقق برجسته در دستگاه های آنالوگ. این تحقیق در کنفرانس بین المللی مدار حالت جامد ارائه شده است.

” محاسبه به صورت تصادفی”

تراشه ای که تیم توسعه داده است مبتنی بر نوع خاصی از محاسبات است که به عنوان محاسبات آستانه شناخته می شود. به جای اینکه یک شبکه محاسباتی بر روی داده های واقعی کار کند، ابتدا داده ها به اجزای منحصر به فرد و تصادفی تقسیم می شوند. شبکه بر روی آن اجزای تصادفی به صورت جداگانه، به ترتیب تصادفی، قبل از جمع آوری نتیجه نهایی عمل می کند.

Maji میگوید:

با استفاده از این روش، نشت اطلاعات از دستگاه هر بار تصادفی است، بنابراین هیچ اطلاعات کانال جانبی واقعی را نشان نمیدهد. اما این رویکرد از نظر محاسباتی گرانتر است زیرا شبکه محاسباتی اکنون باید عملیات بیشتری را اجرا کند و همچنین به حافظه بیشتری برای ذخیره اطلاعات درهم ریخته نیاز دارد.

بنابراین، محققان این فرآیند را با استفاده از تابعی بهینه کردند که میزان ضرب مورد نیاز شبکه محاسباتی برای پردازش دادهها را کاهش میدهد.آنها همچنین از خود شبکه خنثی با رمزگذاری پارامترهای مدل، محافظت می کنند. با گروه بندی پارامترها در قطعات قبل از رمزگذاری، آنها امنیت بیشتری را فراهم می کنند و در عین حال میزان حافظه مورد نیاز تراشه را نیز کاهش می دهند.

«با استفاده از این عملکرد ویژه، میتوانیم این عملیات را در حالی که از برخی مراحل با تأثیرات کمتر عبور میکنیم، انجام دهیم، که به ما امکان میدهد سربار را کاهش دهیم. ما می توانیم هزینه را کاهش دهیم، اما از نظر دقت شبکه محاسباتی با هزینه های دیگری همراه است. بنابراین، ما باید از الگوریتم و معماریهایی که انتخاب میکنیم، عاقلانه استفاده کنیم.»

روشهای محاسباتی امن موجود مانند رمزگذاری همومورفیک تضمینهای امنیتی قوی را ارائه میکنند، اما هزینههای سربار زیادی را از نظر مساحت و قدرت متحمل میشوند که استفاده از آنها را در بسیاری از برنامهها محدود میکند. روش پیشنهادی محققان که هدف آن تامین همان نوع امنیت است، توانست سه مرتبه مصرف انرژی کمتری را به دست آورد. با سادهسازی معماری تراشه، محققان همچنین توانستند از فضای کمتری بر روی یک تراشه سیلیکونی نسبت به سختافزار امنیتی مشابه استفاده کنند، که عامل مهمی در پیادهسازی یک تراشه در دستگاههای اندازه شخصی است.

“موضوعات امنیتی”

در حالی که امنیت قابل توجهی در برابر حملات کانال جانبی قدرتمند ایجاد می کند، تراشه محققین به 5.5 برابر قدرت بیشتر و 1.6 برابر مساحت سیلیکونی بیشتر از یک پیاده سازی ناامن پایه نیاز دارد.

ما در نقطه ای هستیم که امنیت اهمیت دارد. ما باید تمایل داشته باشیم مقداری از مصرف انرژی را برای محاسبه ایمنتر مبادله کنیم. این یک ناهار رایگان نیست.

چاندراکاسان میگوید:

تحقیقات آینده میتواند بر چگونگی کاهش مقدار سربار به منظور ایمنتر کردن این محاسبات تمرکز کند.

آنها تراشه خود را با یک پیاده سازی پیش فرض مقایسه کردند که هیچ سخت افزار امنیتی نداشت. در اجرای پیشفرض، آنها پس از جمعآوری حدود 1000 شکل موج قدرت (نمایش مصرف انرژی در طول زمان) از دستگاه، توانستند اطلاعات پنهان را بازیابی کنند. با سخت افزار جدید، حتی پس از جمع آوری 2 میلیون شکل موج، باز هم نتوانستند اطلاعات را بازیابی کنند.

آنها همچنین تراشه خود را با داده های سیگنال زیست پزشکی آزمایش کردند تا مطمئن شوند که در یک پیاده سازی در دنیای واقعی کار می کند. Maji توضیح می دهد که تراشه انعطاف پذیر است و می تواند برای هر سیگنالی که کاربر بخواهد آن را تجزیه و تحلیل کند، برنامه ریزی کرد.

«امنیت علاوه بر طراحی برای عملکرد، توان و مصرف انرژی، بعد جدیدی به طراحی گرههای اینترنت اشیا میافزاید. این ASIC [مدار مجتمع ویژه برنامه] به خوبی نشان می دهد که طراحی برای امنیت، در این مورد با افزودن یک طرح پوشش، نیازی به عنوان یک افزونه گران قیمت ندارد. گروه تحقیقاتی رمزنگاری صنعتی گروه مهندسی برق در دانشگاه کاتولیک لوون که با این تحقیق درگیر نبود.

در آینده، محققان امیدوارند رویکرد خود را برای حملات کانال جانبی الکترومغناطیسی به کار گیرند. دفاع از این حملات سخت تر است، زیرا یک هکر برای جمع آوری اطلاعات پنهان به دستگاه فیزیکی نیاز ندارد.

این کار توسط Analog Devices, Inc تامین شده است. پشتیبانی از ساخت تراشه توسط برنامه شاتل دانشگاه شرکت تولید نیمه هادی تایوان ارائه شده است.